127 минут – от входа в систему до выхода из взломанного аккаунта.

Группа Microsoft Security Intelligence недавно исследовала атаки с компрометацией корпоративной электронной почты (BEC-атака) и обнаружила, что злоумышленники действуют быстро, а некоторые шаги занимают всего несколько минут.

Весь процесс – от входа в систему с использованием украденных учетных данных до регистрации доменов с опечатками (Typosquatting) и захвата ветки электронной почты – занял у злоумышленников всего пару часов. Такое быстрое развитие атаки гарантирует, что у целей будет минимальная возможность выявить признаки мошенничества и принять превентивные меры.

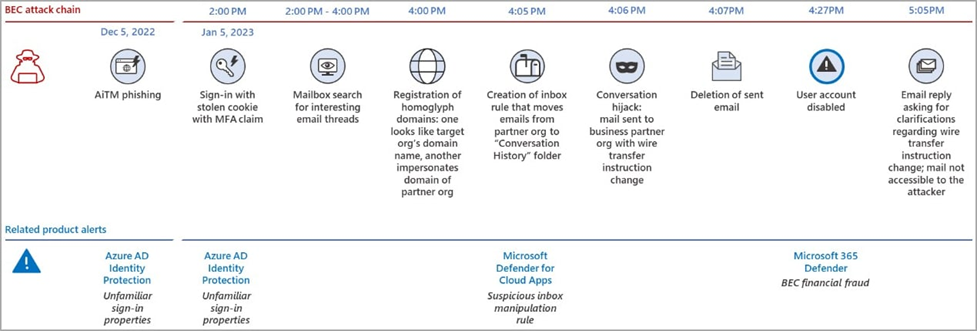

Расследованная Microsoft BEC-атака началась с того, что злоумышленник провёл атаку «противник посередине» (Adversary-in-The-Middle, AiTM-атака) для кражи cookie-файла сеанса жертвы, чтобы обойти защиту MFA (многофакторная аутентификация). Хакер использовал cookie-файл сеанса для получения доступа от имени скомпрометированной учетной записи.

Киберпреступник вошел в учетную запись жертвы 5 января 2023 года и потратил 2 часа на поиск в почтовом ящике подходящих веток писем для захвата (перехват ветки писем).

После этого злоумышленник зарегистрировал поддельные домены, используя омоглифы, чтобы они имитировали названия сайтов целевой организации или компании-партнёра (Омоглифы — графически одинаковые или похожие друг на друга знаки, имеющие разное значение. Например, латинская «a» и кириллическая «а»; ноль «0» и буква «о»).

Через 5 минут хакер создал правило для папки «Входящие», чтобы переносить электронные письма из партнерской организации в определенную папку. Затем в течение 1 минуты злоумышленник отправил деловому партнеру вредоносное электронное письмо с просьбой изменить инструкцию по банковскому переводу и сразу же удалил отправленное сообщение, чтобы снизить вероятность того, что скомпрометированный сотрудник обнаружит взлом.

С момента первого входа в систему до удаления отправленного письма прошло в общей сложности 127 минут. Защитник Microsoft 365 (Microsoft 365 Defender) отобразил предупреждение об атаке через 20 минут после того, как киберпреступник удалил отправленное электронное письмо и автоматически прервал атаку, выйдя из учетной записи пользователя.

Чип Гиббонс, директор по информационной безопасности Thrive заявил, что в 2023 году компрометация корпоративной электронной почты (BEC-атака) по-прежнему будет основным методом атаки киберпреступников и самым простым путем проникновения в организацию. С ростом числа эксплойтов нулевого дня компании будут стремиться уменьшить доступное внешнее воздействие. Кроме того, многофакторная аутентификация (МФА) будет повсеместной и обязательной.

Источник securitylab