Сотрудники Берлинского технического университета протестировали платформу AMD на стойкость к взлому, и выявили крупную «дыру» в системе защиты процессоров на архитектуре Zen 2 и Zen 3. Уязвимость позволяет получить полный доступ к зашифрованным данным при помощи сравнительно несложного оборудования стоимостью около $200.

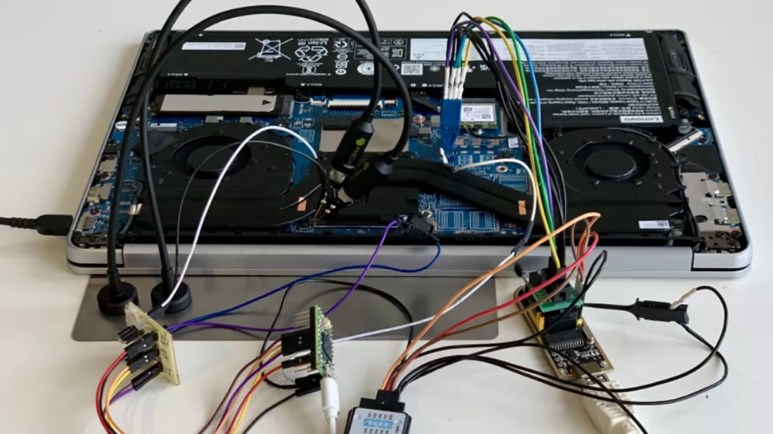

Метод взлома под названием faulTPM, детали которого исследователи уже опубликовали на GitHub, предполагает физический доступ к целевому ПК «на несколько часов». Атака на железо производится с помощью замыкания напряжения, что позволяет получить доступ к сопроцессору безопасности (PSP), и расшифровать данные, хранящиеся в модуле TPM.

В качестве эксперимента учёные успешно взломали ноутбук Lenovo, обеспечив себе полный доступ к системе и хранящимся на устройстве данным. Согласно источнику, уязвимости подвержены все процессоры семейств Zen 2 и Zen 3, использующие TPM 2.0.

Представители AMD заявили, что компания в курсе проблемы, и готова работать над предотвращением новых потенциальных угроз — специалисты бренда ведут постоянную работу над внедрением новых мер по повышению уровня безопасности архитектур процессоров.

Источник 4pda