В новейшем чипе Apple — M1, который применяется в последних моделях MacBook, iMac и iPad Pro — нашли уязвимость, появившуюся из-за несоблюдения инженерами компании требований процессорной архитектуры ARM. По крайней мере, так утверждает сообщивший о ней (и иронично назвавший ее M1racles) Linux-разработчик Гектор Мартин.

Он выяснил, что дизайн чипа M1 (и, вероятно, «родственного» ему чипа A14 в последних моделях iPhone) позволяет двум запущенным приложениям тайно обмениваться данными в обход памяти, сокетов, файлов или любых других стандартных элементов операционной системы. Более того, эти два приложения могут «общаться», даже будучи запущенными от имени разных пользователей с разными уровнями системного доступа.

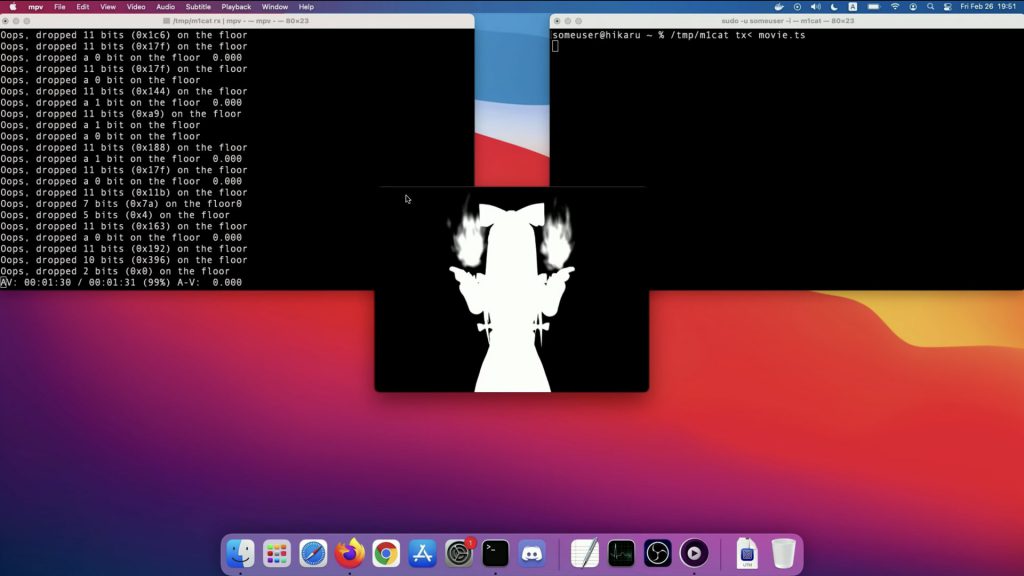

Пропускная способность такого канала связи может достигать 1 мегабайта в секунду. В демо-видео показано, как один процесс передает другому посредством M1racles черно-белый видеоролик.

Как пишет Мартин на посвященном уязвимости сайте, если компьютер с M1 уже заражен вредоносным ПО, это ПО может незаметно для пользователя и системы взаимодействовать с другим вредоносном ПО. Он также не исключил, что «дыра» может использоваться недобросовестными рекламными компаниями для сквозного отслеживания активности пользователей в разных приложениях.

Устранить M1racles можно, лишь переработав архитектуру чипа. Apple признала существование «тайного канала» обмена информацией между приложениями в процессоре M1 и присвоила ошибке код CVE-2021-30747. Мартин предполагает, что разработка процессора M2 уже зашла слишком далеко, чтобы компания успела избавиться от ошибки в нем.

В то же время, отмечает Мартин, опасности для данных пользователя или риска получения злоумышленниками контроля над компьютером данная уязвимость не представляет. Более того, поскольку использовать ее можно только на уже зараженных системах, уязвимостью M1racles можно называть лишь в том смысле, что она противоречит модели безопасности операционной системы.