Компания Mitiga, специализирующаяся на вопросах реагирования на инциденты в сфере безопасности, выпустила глобальное предупреждение для клиентов AWS, использующих инстансы Elastic Cloud Compute (EC2) на базе образов Amazon Machine Images (AMI) от сообщества, о потенциальном присутствии в инстансах встроенного вредоносного кода.

Рекомендация клиентам AWS, использующим данные инстансы, проверять их на наличие потенциально вредоносного встроенного кода, поступила после обнаружения криптомайнера, спрятанного внутри одного из образов от сообщества.

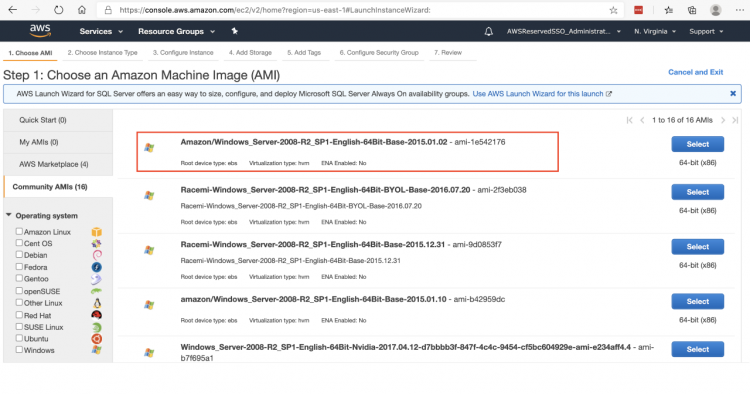

AMI — это шаблон с готовой конфигурацией программного обеспечения: операционной системой, сервером приложений или приложениями. На базе AMI и создаются инстансы в облаке. Пользователи могут запускать несколько экземпляров из одного образа, когда им нужно несколько инстансов с одинаковой конфигурацией, или они могут использовать разные AMI, когда требуются разные конфигурации.

Есть разные способы получения AMI. Например, на площадке AWS Marketplace пользователи могут покупать AMI или платить за их использование. Эти AMI проверены Amazon и могут быть опубликованы только предварительно одобренными пользователями. EC2 интегрируется с AWS Marketplace, что позволяет разработчикам взимать плату с других пользователей EC2 за использование их образов AMI. Amazon также позволяет пользователям создавать собственные AMI и делиться ими с другими пользователями. Любой из создателей AMI может разрешить использовать образ всем аккаунтам AWS или только нескольким избранным.

«Если мне нужен Windows Server, я могу получить новый чистый экземпляр Amazon EC2, установить на него Windows Server и сделать всё самостоятельно, а могу пойти и получить AMI, который сделает всё это за меня, и все что от меня требуется в этом случае — заплатить и запустить машину», — говорит Офер Маор (Ofer Maor), соучредитель и технический директор компании Mitiga.

Пользователи могут выбрать AMI от сообщества как более экономичное решение, но это сопряжено с рисками, так как в отличие от AMI из Marketplace, образы сообщества не проверяются Amazon.

Проводя расследование для финансовой организации, эксперты Mitiga обнаружили, что один из исследуемых инстансов использует намного больше вычислительных ресурсов, чем было для этого необходимо. В итоге был выявлен активный криптомайнер Monero, работающий на одном из инстансов EC2 организации. По словам Маора, это «довольно крутая атака».

«Таким образом, тот, кто запускал этот AMI <…> платил за вычисления, но добытая криптовалюта переходила к злоумышленнику», — объяснил эксперт.

Более крупная компания, возможно, никогда и не обратила бы внимания на эти дополнительные «накладные расходы».

По оценкам Mitiga, этот образ существует уже пять лет, и криптомайнер присутствовал в нём с самого начала. Похоже, злоумышленники, опубликовавшие этот AMI, разработали его специально. Mitiga рекомендует получать AMI из надёжных источников. Маор отметил, что Marketplace — более безопасный источник, поскольку те, кто может размещать здесь AMI, должны быть верифицированы Amazon и участвовать в партнёрской программе.