Агентство по кибербезопасности и охраны инфраструктуры (Cybersecurity and Infrastructure Security Agency, CISA) и Национальный центр кибербезопасности Великобритании (NCSC) выпустили в понедельник предупреждение о риске заражения NAS компании QNAP в случае возобновления атак вредоносных программ QSnatch.

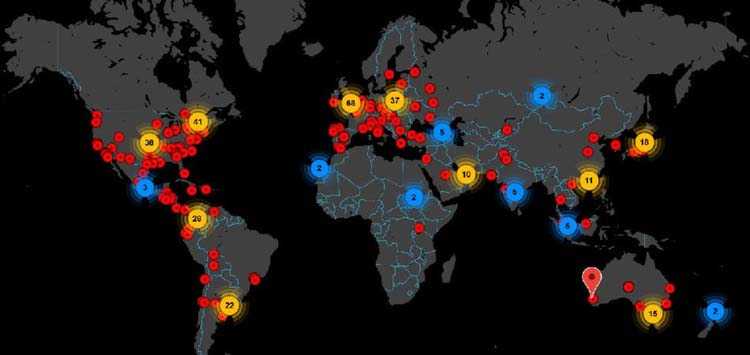

Агентства сообщили, что атаки с использованием вредоносного ПО QSnatch начались в 2014 году, но заметно усилились за последний год. Число отмеченных заражений устройств выросло с 7 тыс. устройств в октябре 2019 года до более 62 тыс. в июне 2020 года:

«Первая кампания, вероятно, стартовала в начале 2014 года и продолжалась до середины 2017 года, тогда как вторая началась в конце 2018 года и все ещё была активна в конце 2019 года».

Хотя инфраструктура, использовавшаяся для предыдущих атак QSnatch, в настоящее время не активна, оба агентства настоятельно призывают всех клиентов QNAP как можно скорее обновить прошивку своих сетевых хранилищ с целью блокировки вредоносных программ. По данным CISA и NSCS, приблизительно 7600 зараженных QSnatch устройств находятся в США, и около 3900 — в Великобритании.

Последняя версия QSnatch поставляется с расширенным набором функций, который включает такие модули, как:

- Регистратор паролей — устанавливает поддельную версию страницы входа администратора устройства, регистрируя успешные проверки подлинности и передавая их на настоящую страницу входа.

- SSH-бэкдор позволяет выполнять произвольный код на устройстве.

- Выгрузка данных — при запуске QSnatch крадёт заранее определённый список файлов, который включает системные конфигурации и файлы журналов. Они зашифрованы общим ключом и отправляются в их инфраструктуру по протоколу HTTPS.

- Web-shell для удалённого доступа.

Следует отметить, что злоумышленники могут использовать уязвимости во встроенном программном обеспечении QNAP или пароли по умолчанию для учётной записи администратора.