Специалисты ESET заявили об обнаружении первого UEFI-буткита, предназначенного для Linux-систем. Ранее подобные угрозы использовались только для атак на компьютеры с Windows, сообщает BleepingComputer.

Bootkitty (IranuKit) был загружен на платформу VirusTotal 5 ноября 2024 года в формате файла bootkit.efi. Согласно информации от ESET, основываясь на некоторых характеристиках, Bootkitty представляет собой доказательство концепции (proof-of-concept) атаки, работающее только на определённых версиях и конфигурациях операционной системы Ubuntu и не являющееся реальной угрозой для реальных атак.

«Независимо от того, является ли это проверкой концепции или нет, Bootkitty знаменует собой интересный шаг вперед в ландшафте угроз UEFI, разрушая убеждение, что современные буткиты UEFI являются угрозами, эксклюзивными для Windows», — заявили исследователи, добавив, что появление буткита «подчеркивает необходимость быть готовым к потенциальным будущим угрозам».

По данным ESET, главная задача буткита — отключить проверку подписи ядра и предварительно загрузить два ещё не известных двоичных файла ELF во время инициализации ядра. Bootkitty применяет самоподписанный сертификат, поэтому он не сможет работать в системах с активированной функцией Secure Boot, если только сертификат злоумышленника не был заранее прописан.

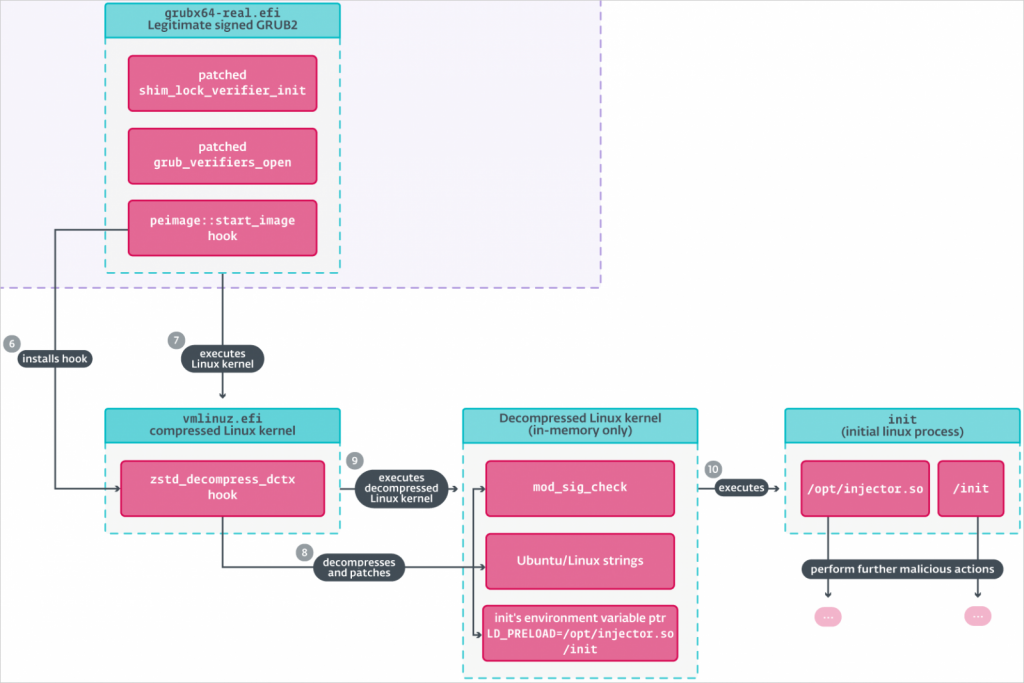

Опубликованные в репозитории GitHub индикаторы компрометации (IoC) связаны с Bootkitty. Во время загрузки компьютера этот буткит перехватывает функции протоколов аутентификации безопасности UEFI, чтобы обойти проверки целостности Secure Boot и гарантировать загрузку независимо от политик безопасности. Затем он заменяет функции проверки целостности и подписи в загрузчике GRUB, включая образ ядра. Далее Bootkitty перехватывает процесс распаковки ядра Linux и заменяет функцию проверки модулей ядра. В итоге он позволяет прописать в LD_PRELOAD любую библиотеку, которая будет загружаться первой при запуске системы.

По материалам:

servernews