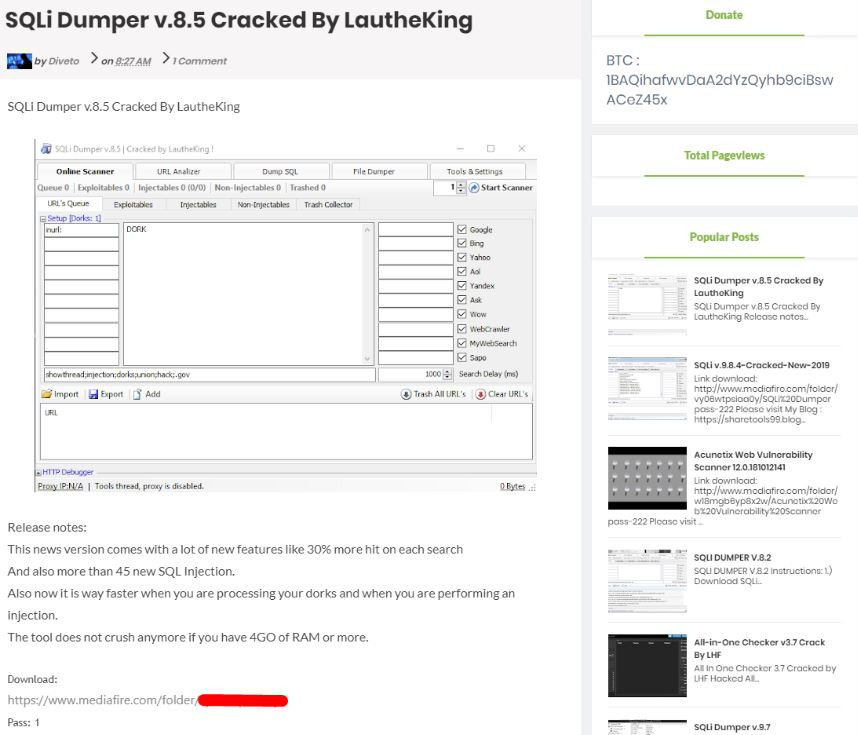

Хакеры начали взламывать компьютеры других киберпреступников и получать доступ к украденной ими информации вместо того, чтобы самим совершать атаки на обычных пользователей. Для этого они встраивают в специализированное хакерское ПО троян и затем бесплатно распространяют его, рассчитывая на большое количество скачиваний.

Хакеры против хакеров

Киберпреступники все чаще стали взламывать других хакеров, чтобы не тратить время на планирование и осуществление атак на обычных пользователей. Они подсовывают им бесплатные версии популярного ПО для взлома со встроенным трояном, который позволяет воровать всю их информацию

По словам аналитика ИБ-компании Cybereason Амита Серпера (Amit Serper), количество «модифицированных» хакерских программ в последнее время продолжает расти. Он добавил, что явление взлома хакерами своих коллег он наблюдает на протяжении нескольких лет.

Кто это делает, и для чего это нужно

Амит Серпер отметил, что идея взлома других хакеров имеет рациональное зерно, поскольку такой подход позволяет сэкономить время на взломе многочисленных компьютеров. Киберпреступник, воспользовавшись специальным «пропатченным» инструментом, взломает свою жертву, и эти данные получит автор использованной им программы.

Личности хакеров, взламывающих своих же коллег, пока не установлены

«Кто-то очень разумно решил использовать наиболее короткий путь к проникновению на максимальное количество компьютеров. За этим может стоять как отдельный человек, так и группа лиц. Вместо активных действий по взлому компьютеров пользователей эти хакеры просто встраивают в специализированное ПО троян и затем распространяют получившуюся сборку бесплатно. Любой воспользовавшийся этими программами злоумышленник в итоге сам окажется жертвой взлома», – сказал Серпер, отметив, что в настоящее время неясно, кому именно подобное может быть выгодно.

Как это работает

Серпер сообщил ресурсу TechCrunch, что для получения доступа к компьютерам хакеров автор (или авторы) модифицированного ПО встраивают в него троян njRat. Этот известный в кругах киберпреступников вредонос используется как минимум с 2013 г. и открывает доступ не только к файлам, хранящимся на компьютере жертвы, но также к ее паролям, веб-камере и микрофону. Помимо этого, он позволяет устраивать DDoS-атаки на взломанные ПК.

Троян njRat распространяется не только через хакерское ПО – подхватить его могут и обычные пользователи, получив его в электронном письме или на зараженном внешнем носителе. По словам Серпера, мошенники также интегрируют его в малоизвестные ненащищенные сайты, маскируя под безобидные файлы, в том числе и под драйверы к видеокартам Nvidia. Он отметил, что в 2017 г. njRat был обнаружен встроенным в веб-сайт так называемого пропагандистского подразделения Исламского государства (террористическая группировка; запрещена в России). Также в качестве примера он привел турецкий сайт capeturk.com, изначально посвященный игре Minecraft. В ноябре 2018 г. срок регистрации его домена истек, первоначальный владелец не продлил его, в результате чего адрес перерегистрировал на себя некий житель Вьетнама, разместив на нем файл с замаскированным трояном.

Эксперт сообщил, что за все время, что он занимается этим вопросом, он вместе с коллегами выявил около 1000 хакерских программ и несколько сотен обычных файлов на компьютерах пользователей, зараженных njRat. Он добавил, что процесс встраивания трояна в сайт или программное обеспечение может быть полностью автоматизирован, то есть для взлома обычного пользователи и даже хакера в ряде случаев даже не потребуется прямое вмешательство человека.

Амит Серпер полагает, что многолетняя кампания по взлому хакеров другими хакерами может иметь огромные масштабы, и едва ли она ограничивается 1000 зараженными программами. Новое ПО с «сюрпризом» внутри появляется чуть ли не каждый день, и количество хакеров, ставших жертвой своих же коллег, пока не поддается счету.