Хакеры могут маскировать вредоносы под системные утилиты с максимальными привилегиями. Вероятно, без патчей безопасности не обойтись

Реверс-инженер Лукаш Сиверский (Łukasz Siewierski) из команды безопасности Android обнаружил, что несколько сертификатов платформы, используемых OEM-производителями, были применены для подписи вредоносного ПО. Потенциально это может стать одной из крупнейших угрозой для Android-устройств, хоть Google уже и принял различные меры для минимизации вреда.

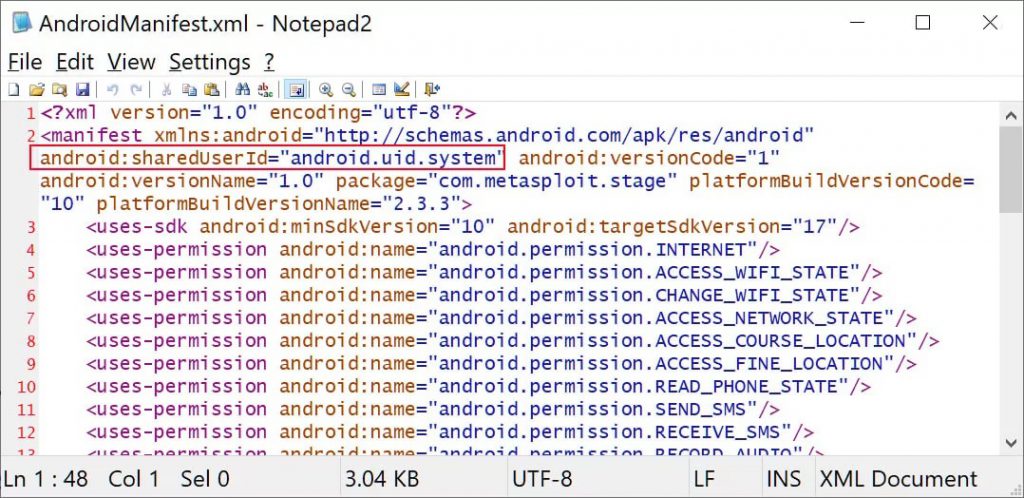

Сертификаты платформы (также называемые ключами платформы) используются производителями Android-устройств для подписи своих прошивок и системных программ. Приложения, имеющие такую доверенную подпись, получают максимальные привелегии (им присваивается идентификатор android.uid.system) и имеют доступ к особым разрешениям: управлению вызовами, установке и удалению пакетов, сбору информации об устройстве и подобным.

Лукаш Сиверский обнаружил десять сертификатов, которыми подписали вредоносное ПО, и предоставил SHA256-хэши для каждого из них. Издание BleepingComputer отыскало их на VirusTotal — исследование показало, что некоторые из них принадлежат MediaTek, Samsung Electronics, LG Electronics и Revoview (принадлежность других определить не удалось).

Названия пакетов 10 приложений, подписанных скомпрометированными ключами платформы:

- com.russian.signato.renewis

- com.sledsdffsjkh.Search

- com.android.power

- com.management.propaganda

- com.sec.android.musicplayer

- com.houla.quicken

- com.attd.da

- com.arlo.fappx

- com.metasploit.stage

- com.vantage.ectronic.cornmuni

Журналисты обнаружили, что такими сертификатами уже были подписаны трояны HiddenAd, стиллеры, дропперы и не только. Google уже проинформировал всех производителей, чьи сертификаты были слиты, — вероятнее всего, компании должны будут выпустить патчи безопасности. Сам Google добавил обнаружение скомпрометированных ключей в Android Build Test Suite (BTS) и модернизировал защиту Google Play Protect.

Источник trashbox